Amazon Inspectorを触ってみた

来月の読書部の発表テーマが「他のメンバーが知らない、知る人ぞ知る自分的最高傑作の漫画」に決まって、何を紹介するか悩んでいる佐々木です。

今回は、Amazon Inspectorを触ってみたので、そのまとめを書いてみます。

弊社では、普段 Vuls を利用して脆弱性のスキャンを定期的に実行、その後パッチ適用作業を行っています。

運用を担っている複数のお客様環境でスキャンを実行しているので、スクリプト化して効率よく実行できるようにしています。

そういった脆弱性のスキャンをマネージドで行えるのが、Amazon Inspectorです。

Amazon Inspectorでは、EC2 インスタンスの脆弱性だけではなく、EC2 インスタンスへの意図しないネットワークアクセスについてもチェックできます。

準備

スキャン対象のEC2インスタンス起動

まずは、スキャン対象となるEC2 インスタンスを起動します。

今回は、さくっと検証してみたかったので、 Amazon Linux 2 AMI with Amazon Inspector Agent というAWSが用意してくれているAMIを使いました。

インスタンスのNameタグは、 inspector-test としました。

Amazon Inspector

Assessment Target作成

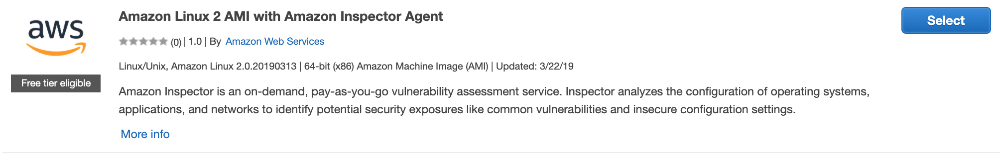

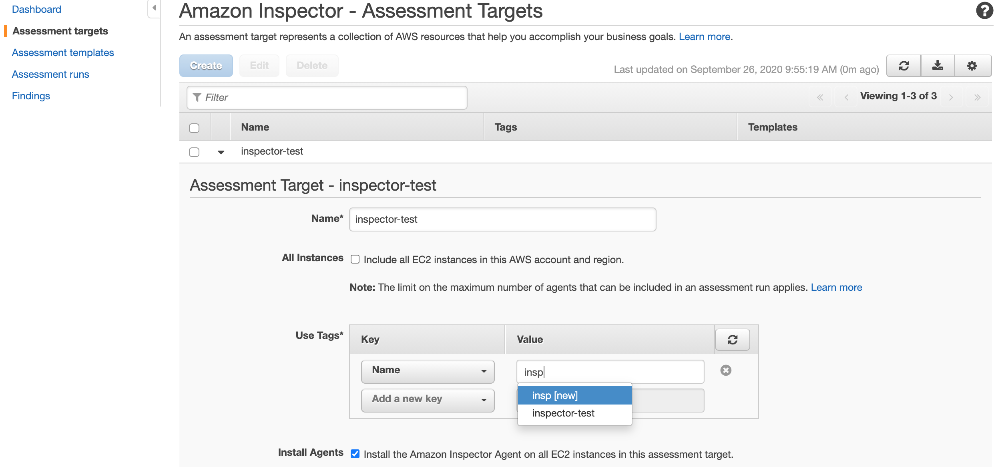

Amazon Inspector のダッシュボードへアクセスして、 Assessment Target をクリックします。

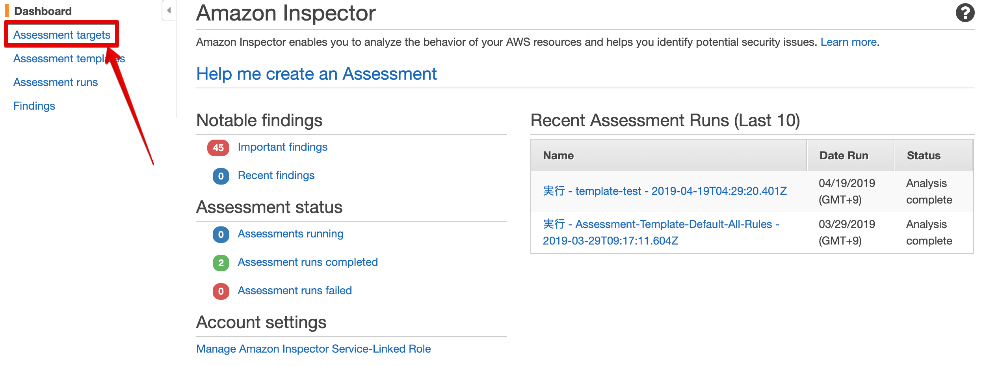

Create ボタンをクリックすると、

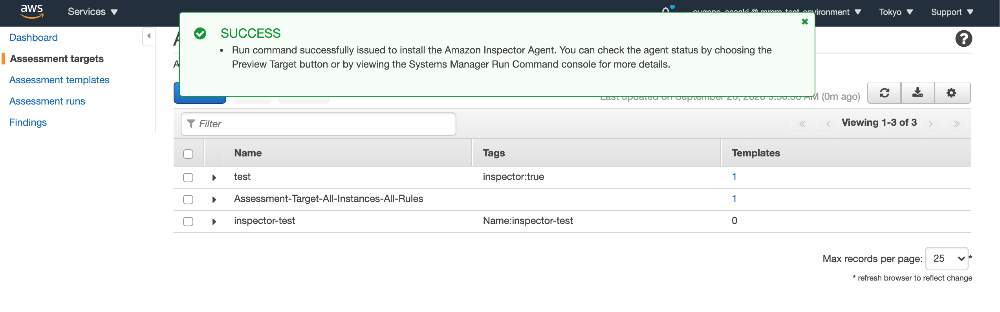

Assessment Target作成画面が表示され、詳細を入力できるようになるので、各項目を入力していきます。

今回は、

Name: inspector-test

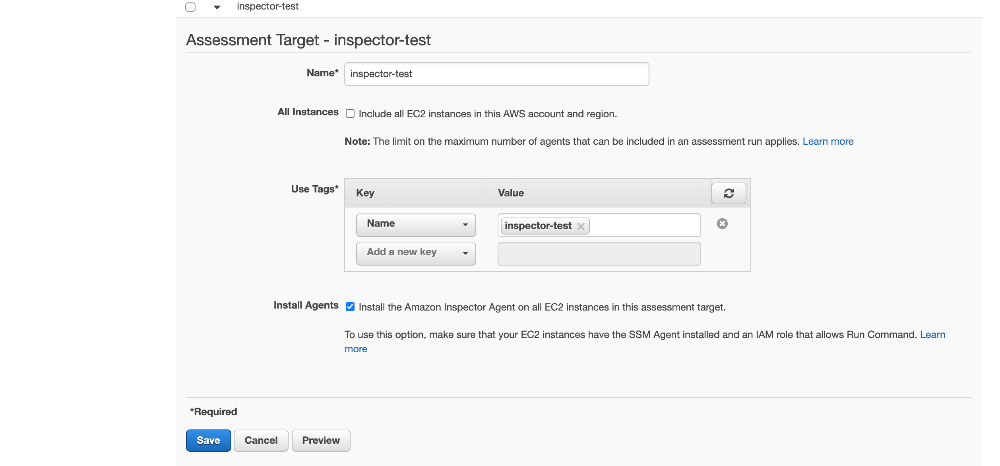

としました。続いて、対象となるインスタンスの設定ですが、今回は Use Tags で、Nameタグを指定しました。

先ほど作成したEC2 インスタンスの inspector-test を入力します。

タグをうまく使えば、インスタンスが増えても管理が楽になると思います。

例えば、inspector: true などのタグを対象として設定しておけば、EC2 インスタンスに、 inspector: true のタグを付けるだけで、スキャン対象とすることができます。

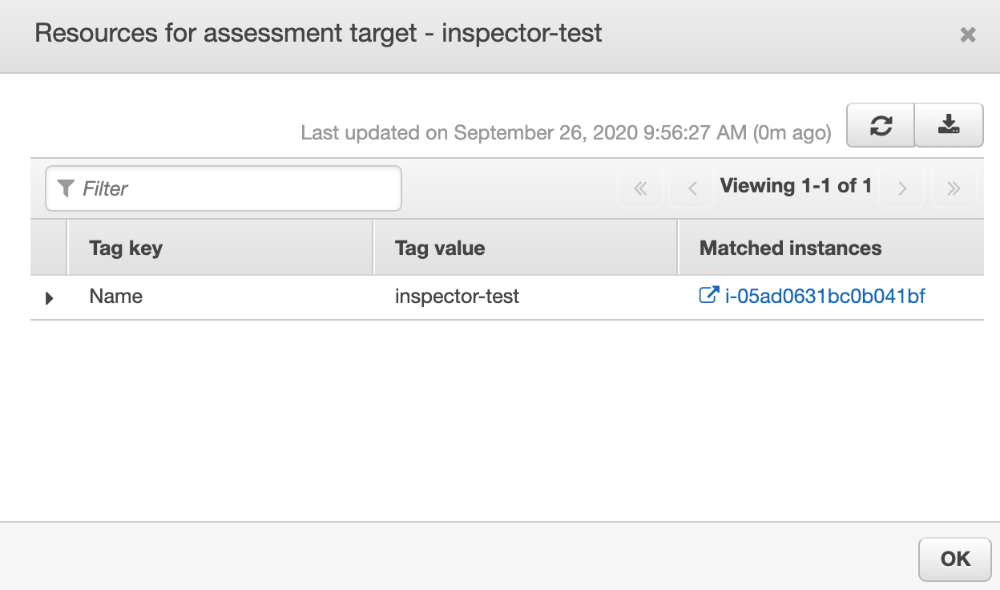

Preview ボタンをクリックすると、スキャンの対象となるインスタンスが確認できました。

Save をクリックして作成します。

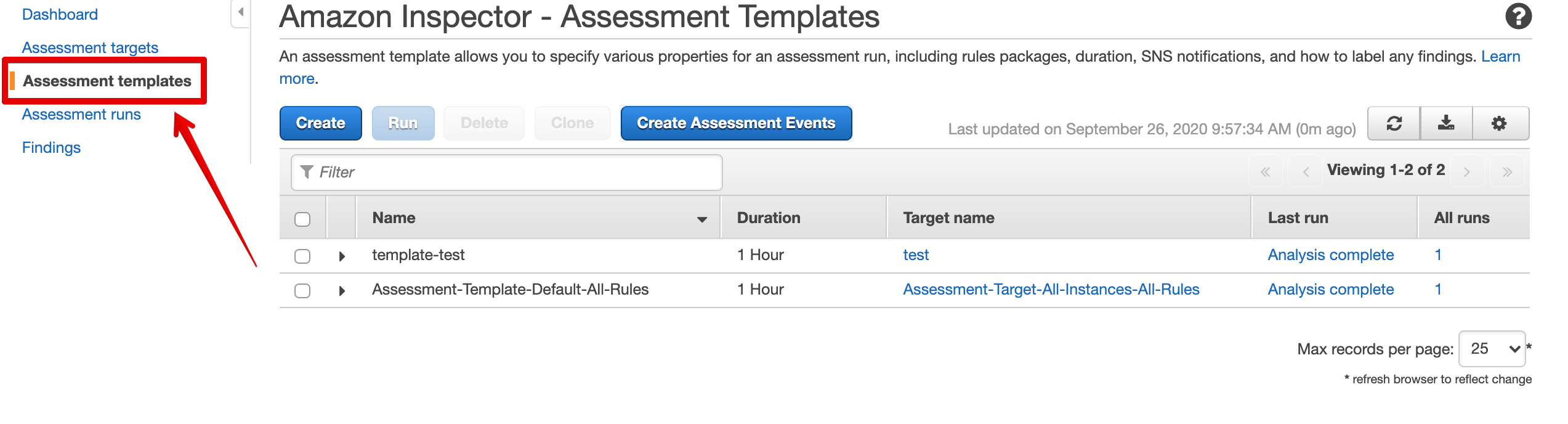

Assessment templates

次に、Assessment templatesを作成していきます。

左のAssessment templatesをクリックして、 Create ボタンをクリック。

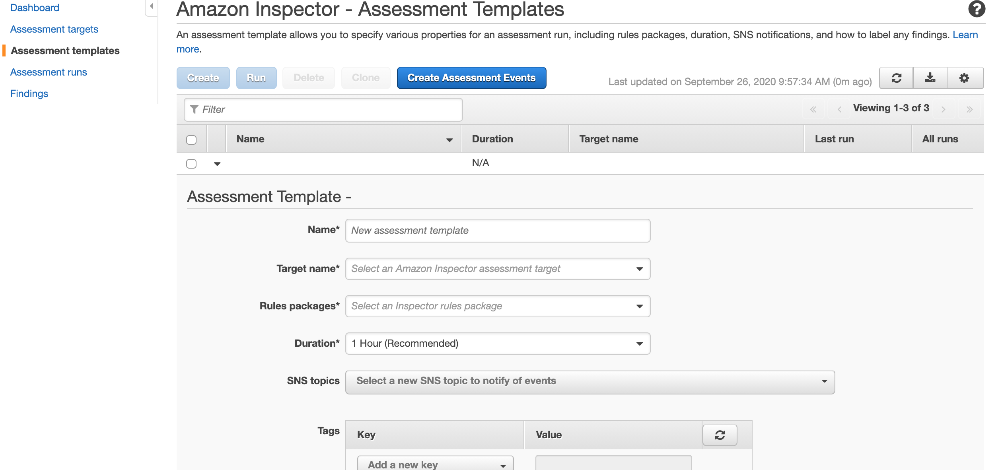

作成画面になるので、詳細を設定してきます。

Name を入力。

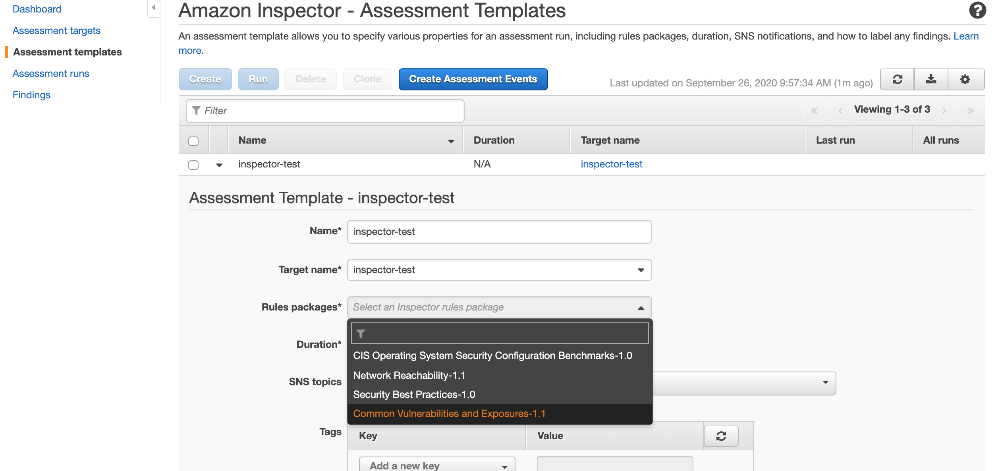

Target nameで先ほど作成したAssessment Targetの名前( inspector-test )をプルダウンから選択します。

Rule Packagesでは、下記のルールが選択できます。

ネットワークの評価として、

- Network Reachability

一般的によく知られているサービスに使用されるポートなどをスキャンしてくれます。

ホスト評価として、

- Common vulnerabilities and exposures

- Center for Internet Security (CIS) Benchmarks

- Security best practices for Amazon Inspector

脆弱性のスキャンや、SSH デーモンが root としての EC2 instance へのログインを許可するように設定されていないかどうかなど、ベストプラクティスに準拠しているかのチェックができます。

【参考】

Amazon Inspector rules packages and rules

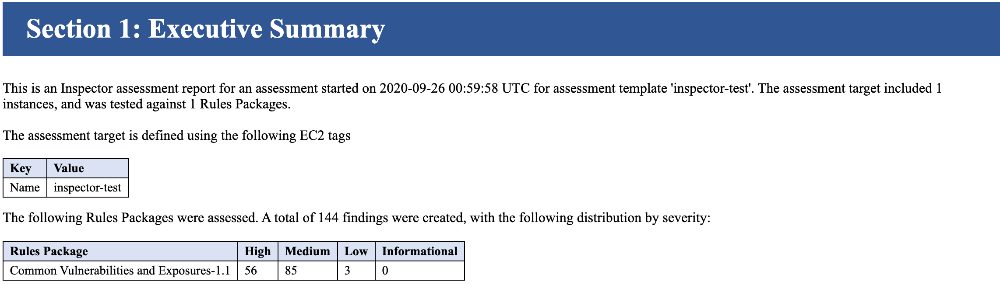

今回は、共通脆弱性識別子(CVE) Common Vulnerabilities and Exposures-1.1 を選択してみました。

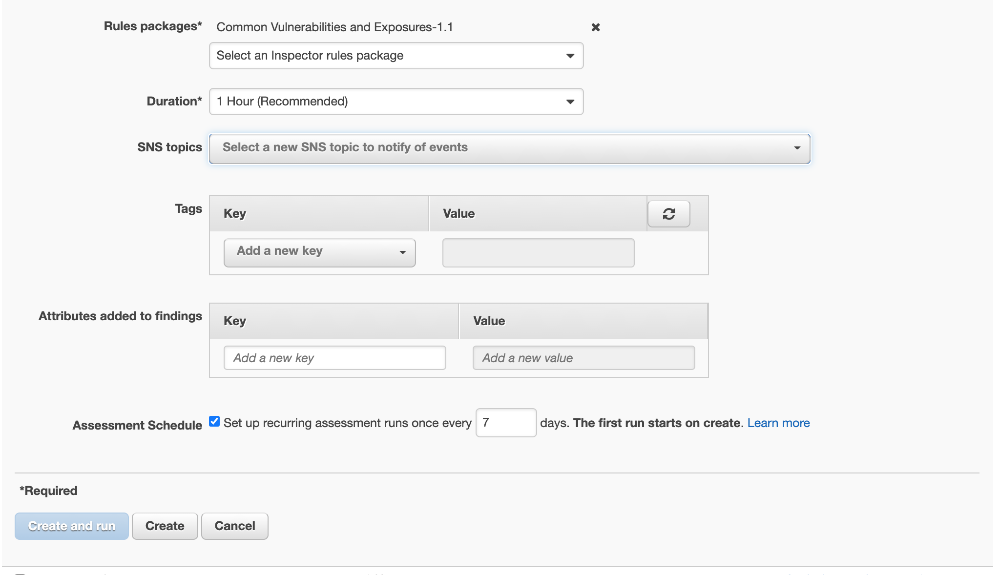

Duration や SNS やスケジュールなどを設定して Create をクリックします。

以上で設定は完了です。

スキャン実行

実際にスキャンしてみます。

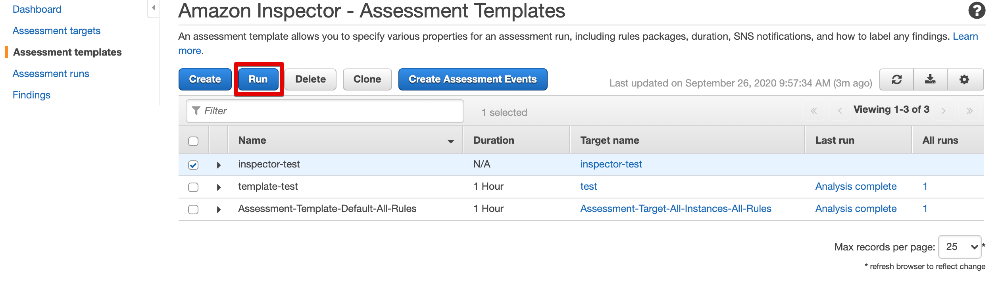

先ほど作成した inspector-test のテンプレートにチェックを入れ、 Run をクリックします。

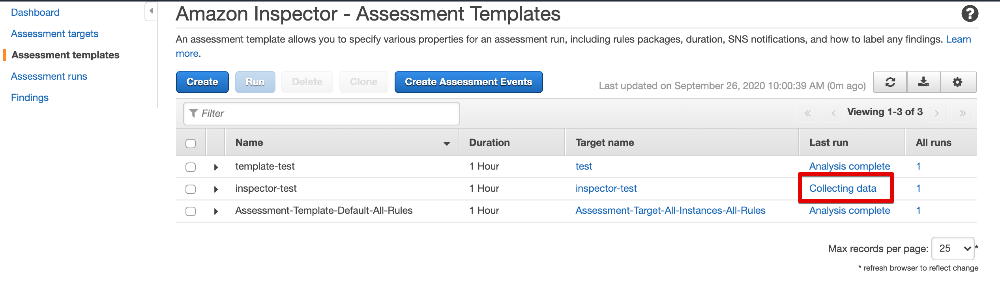

スキャンが実行され、画面上でも Collecting data となっているのが確認できます。

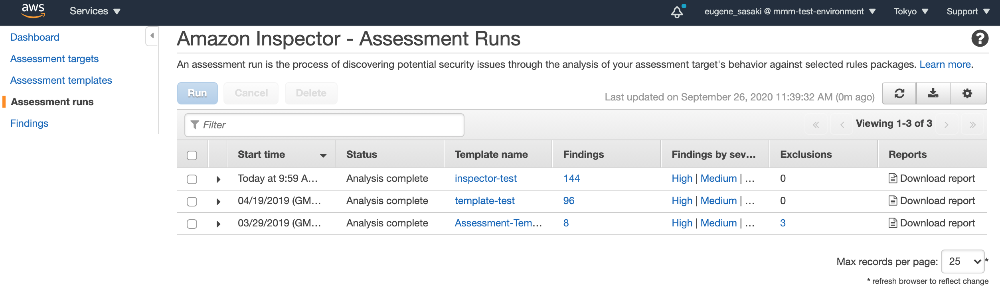

スキャンは、1時間ほどで完了しました。

スキャン結果

スキャン結果の詳細を見ていきます。

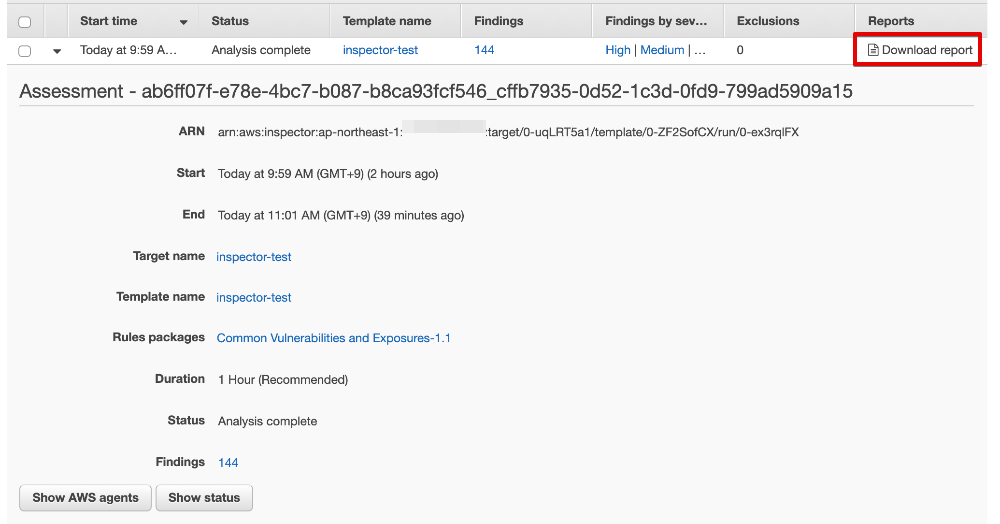

144個の脆弱性が見つかったようです。

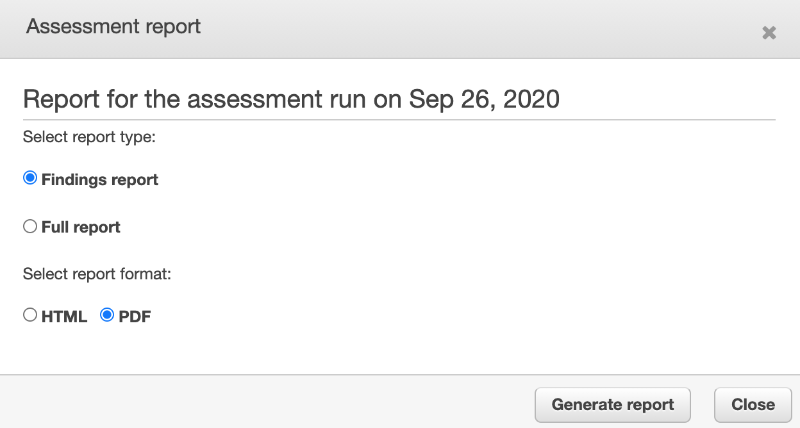

右上の Download report をクリックすると、

結果のレポートが、HTMLかPDFで確認できます。

レポート

レポートの内容としては、脆弱性スキャンのサマリーがこのような形で確認できたり、

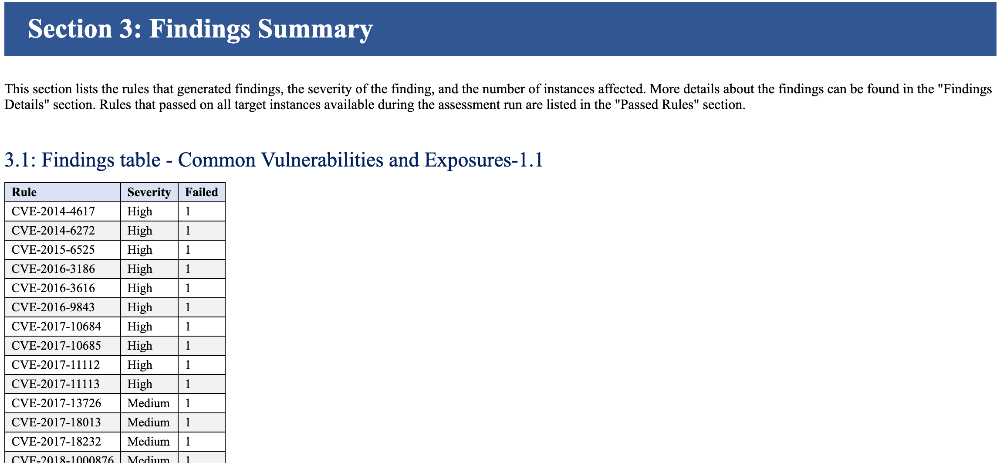

どの脆弱性が見つかったかの一覧なども確認できます。

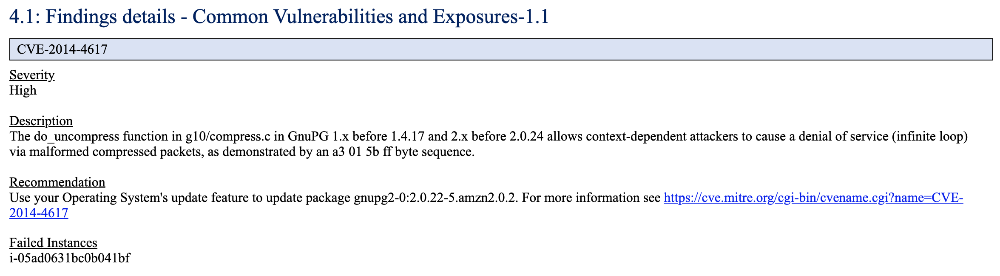

脆弱性の内容についても、詳細を見ることができます。

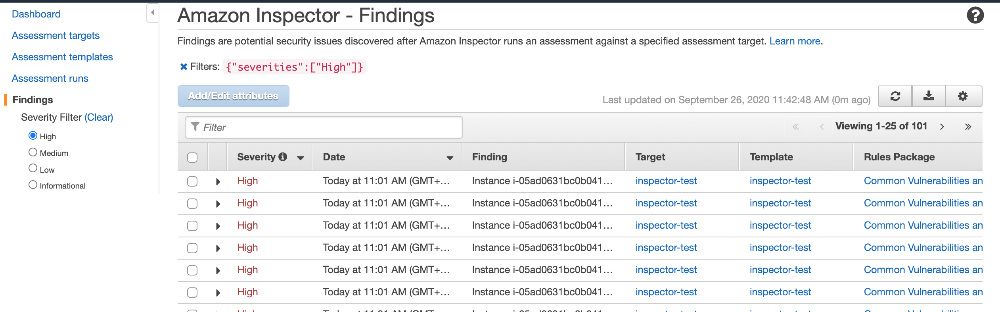

Findings

Amazon Inspectorの左側のメニューにある、 Findings からも、スキャン結果がフィルターできて便利でした。

下記は、重要度が High のものだけを表示しています。

まとめ

今回は、Amazon Inspectorに触れてみました。

非常に分かりやすい設定画面で、レポートもきれいに出力できるので、今後活用できそうな場面はありそうです。