AWS環境でのNIST CSFへの準拠について整理してみた

1. はじめに

よっしーです。

今回はNIST CSFについて書きたいと思います。名前くらいは聞いたことあるけど実際どういうものなのか、どういう特徴があって具体的にAWS環境でどのように活用できるのかなどを整理したいと思います。

AWSを導入してみたけどセキュリティ何から手をつけたら良いかわからない方や、私のようにNISTなどの名前はよく聞くけど、AWS環境にどのように適用していけば良いかわからない方のヒントになれば幸いです。

2. NIST CSFとは

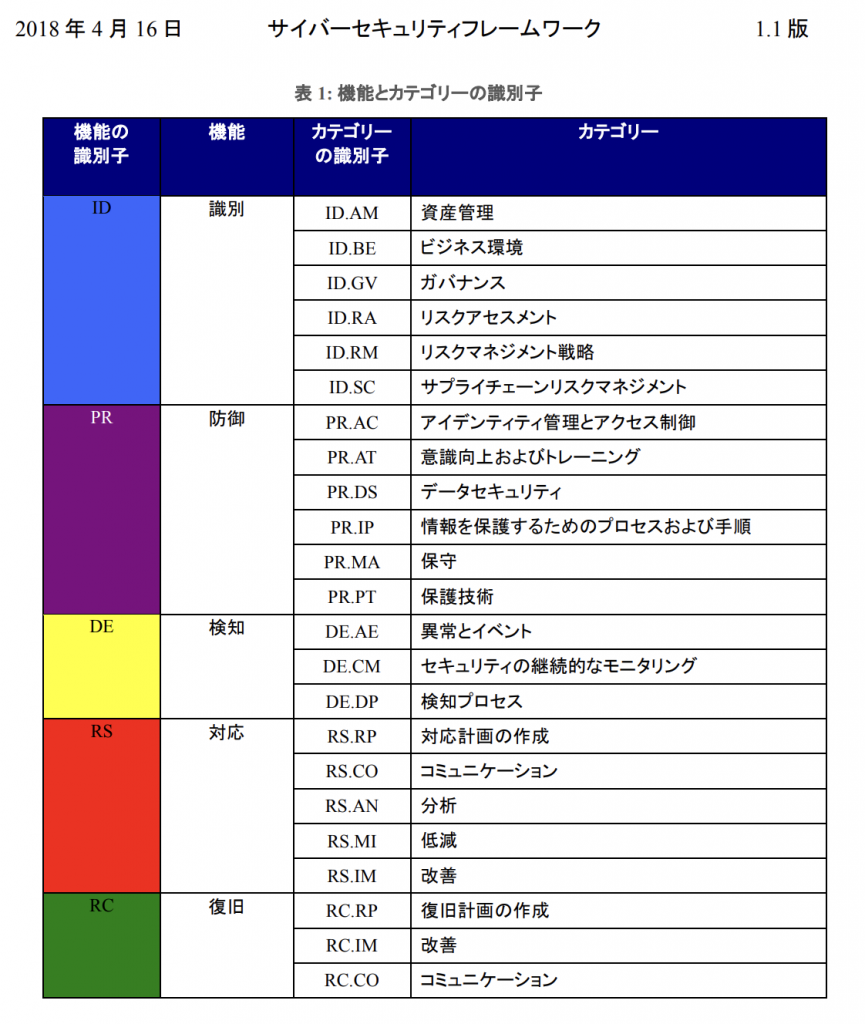

まず、NIST CSF(National Institute of Standards and Technology Cybersecurity Framework)は、米国のNIST(National Institute of Standards and Technology、米国国立標準技術研究所)が開発した、組織がサイバーセキュリティリスクを評価し、管理するためのサイバーセキュリティフレームワークです。

日本では「重要インフラのサイバーセキュリティを改善するためのフレームワーク」として、IPA(情報処理推進機構)より日本語訳が公開されています。

グローバルなセキュリティフレームワークであるNIST CSFは主に以下のような特徴があります。

- サイバー攻撃対策に広く活用されている

- 汎用的かつ体系的で組織全体に幅広く適用できる

- リスクベースのアプローチを採用している

識別、防御、検知、対応、復旧の5つのコア機能があり、機能ごとに23のカテゴリー、さらにその下に108のサブカテゴリーがあります。

参考

情報処理推進機構(IPA) セキュリティ関連NIST文書について

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

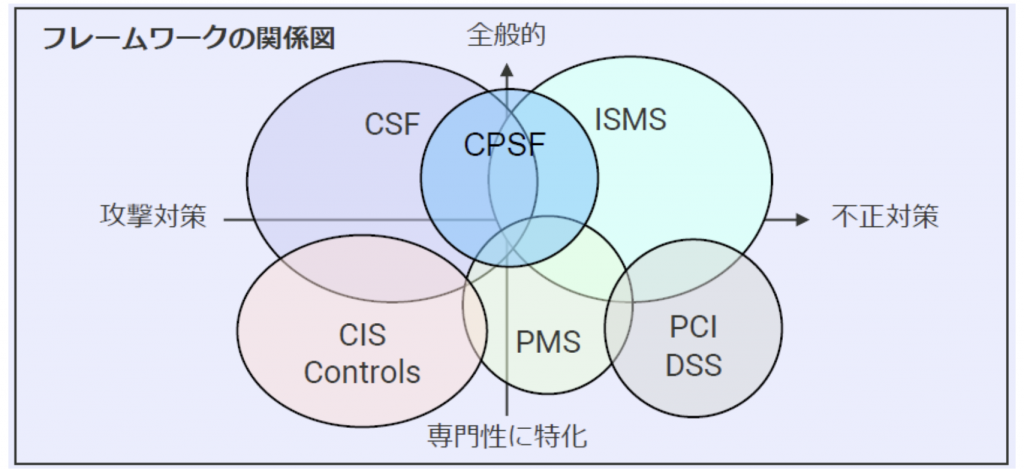

3. ISMSとの関係

ちょっと横にそれますが、ISMSとの違いに触れておきたいと思います。セキュリティのフレームワークといえばISMS(ISO 27001)が有名ですが、NIST CSFとの違いは何でしょうか。

ISMSは、機密性、可用性、完全性を確保するための方法やプロセスを提供し、情報セキュリティ全般を継続的に管理するためのセキュリティフレームワークとなります。プロセス志向アプローチを採用し、PDCA(Plan-Do-Check-Act)サイクルを活用します。また、予防的な観点に焦点を当ています。

一方で、NIST CSFは、リスクベースアプローチ(リスク評価、優先順位付け、セキュリティ対策の選定と実施)を採用し、事前対策(識別、防御)のほかに、事後対応(検知、対応、復旧)も対象に含まれます。

- ISMS

- 情報セキュリティ全般

- プロセス志向アプローチ

- 機密性、可用性、完全性の確保

- 予防的なセキュリティ対策

- NIST CSF

- 主にサイバーセキュリティ

- リスクベースアプローチ

- サイバーセキュリティおよびリスク管理

- 予防的および発見的(検出的)なセキュリティ対策

参考

東京都産業労働局 セキュリティの部屋 情報セキュリティに関する各種フレームワークの概要

https://www.cybersecurity.metro.tokyo.lg.jp/security/KnowLedge/435/index.html

4. NIST SP 800-53との関係

NIST CSFに関連するガイドラインとして、NIST SP 800-53があり、こちらにも触れておきたいと思います。

NIST CSFはセキュリティの戦略的側面をカバーし、サイバーセキュリティ戦略の基盤を提供しています。一方で、NIST SP 800-53は具体的なセキュリティコントロールや要件、具体的なセキュリティ対策の実装手段を提供しています。

それぞれ異なる側面をカバーしつつ、組織がセキュリティ戦略を策定し、セキュリティ対策を実施するという上で、補完的な役割を果たしています。

- NIST CSF

- 戦略的側面

- セキュリティ戦略のための基盤

- セキュリティフレームワーク

- NIST SP 800-53

- 具体的なセキュリティコントロールや要件

- 具体的な実装手段

- セキュリティガイドライン(セキュリティ標準)

5. AWSクラウドにおけるNIST CSF

これまでNIST CSFやNIST SP 800-53について見てきましたが、AWSクラウドにおいて、NIST CSFはどのように活用されているのでしょうか。

NIST CSFは米国政府機関に限らず、サイバーセキュリティにおける指針としてグローバルに民間企業で採用されるケースが増加したこともあり、AWSでは2019年に、「NIST サイバーセキュリティフレームワーク (CSF) - AWS クラウドにおける NIST CSF への準拠」というホワイトペーパーを公開しています。

AWSのサービスやリソースを活用してCSFに準拠する組織の支援を目的とし、官民を問わず、中小企業から大企業まで、世界各地のあらゆる組織に役立つように作成されています。

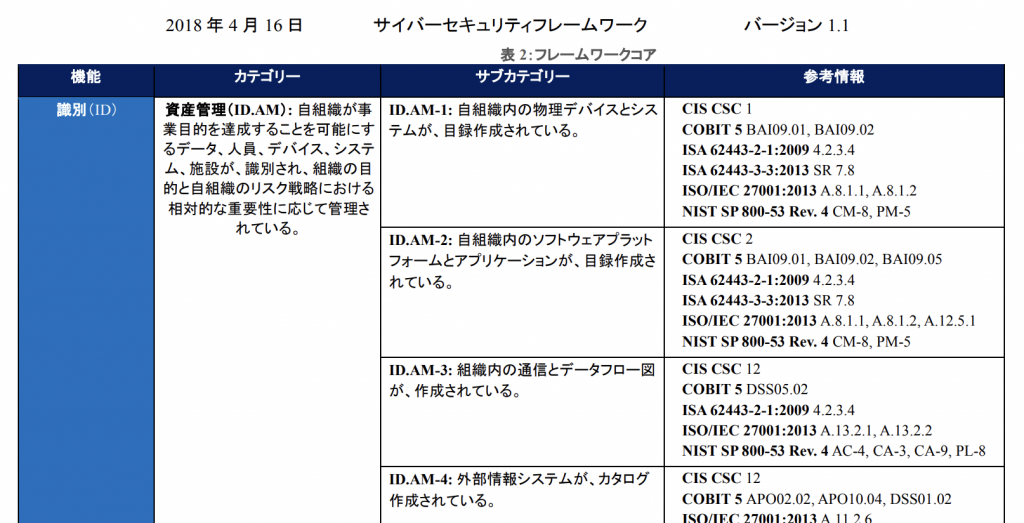

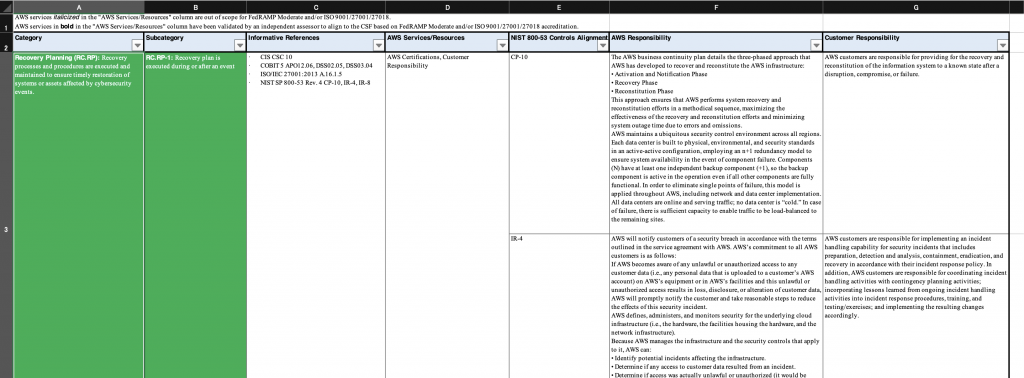

CSFに準拠する際にAWSのサービスやリソースがどのように役立つかについては、付録のワークブック(「CSF への準拠に関する AWS サービスの責任範囲とお客様の責任範囲のマトリクス」)を参照できます。

コア機能のカテゴリー、サブカテゴリーごとに、NIST SP 800-53のマッピング、AWSサービスやリソース、責任共有モデルの観点でのAWSの責任範囲とユーザーの責任範囲がわかりやすくまとまっており、実際に組織に適用する際にも大変役立ちます。

ワークブック(付録 A – CSF への準拠に関する AWS サービスの責任範囲とお客様の責任範囲のマトリクス)

参考

AWSブログ

https://aws.amazon.com/jp/blogs/news/updated-whitepaper-now-available-aligning-to-the-nist-cybersecurity-framework-in-the-aws-cloud/

ホワイトペーパー

https://d1.awsstatic.com/whitepapers/compliance/JP_Whitepapers/NIST_Cybersecurity_Framework_CSF_JP.pdf

6. 組織への適用

NIST CSFというセキュリティフレームワークがあり、AWSクラウドにおいても活用されていることがわかりました。それではこのフレームワークを実際に自社のAWS環境に適用させていくにはどうすればよいのでしょうか。

NIST CSFや、その具体的な対策であるNIST SP 800-53を自社のAWS環境で活用していくために、以下の2つのサービスを候補にしてみるのはいかがでしょうか。

- AWS Configの適合パック

- AWS Security Hubのセキュリティ基準

順番に見ていきたいと思います。

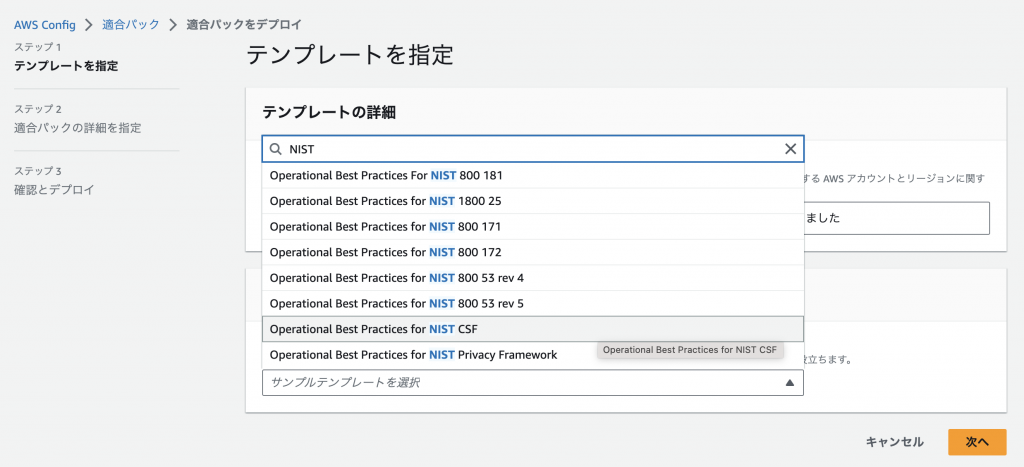

6.1 AWS Configの適合パック

AWS Configの適合パック(コンフォーマンスパック)は、簡単に言うと、AWS Configルールによるリソースの評価と修復アクションのパッケージのようなものです。

社内のセキュリティやコンプライアンスの評価と強制に活用できるサービスとなります。

サンプルテンプレート(「NIST」と入力)

- Operational Best Practices for NIST CSF

- Operational Best Practices for NIST SP 800-53

- Operational Best Practices for NIST SP 800-171

- Operational Best Practices for NIST SP Privacy Framework

NIST CSF、NIST SP 800-53以外にも、NIST SP 800-171、NIST SP Privacy Frameworkなどの運用ベストプラクティスもカバーしています。

Configの適合パックは、次に説明するSecurity Hubと同じく、セキュリティとコンプライアンスを評価するサービスではありますが、AWS Configルールと修復アクションをYAMLテンプレートで管理しており、必要に応じてカスタマイズが可能です。独自のセキュリティ標準またはコンプライアンスを組み合わせて使用したい場合や、自動修復のアクションなども含めたい場合に最適なサービスとなります。

いろいろとカスタマイズができる反面、YAMLテンプレートの適切なバージョンの管理も必要となってくる点は注意が必要です。

参考

AWS Config 適合パックの紹介

https://aws.amazon.com/jp/blogs/news/aws-config-conformance-packs/

AWS Config が NIST CSF 運用のベストプラクティスの適合パックを追加

https://aws.amazon.com/jp/about-aws/whats-new/2020/06/aws-config-adds-conformance-pack-nist-csf-operational-best-practices/

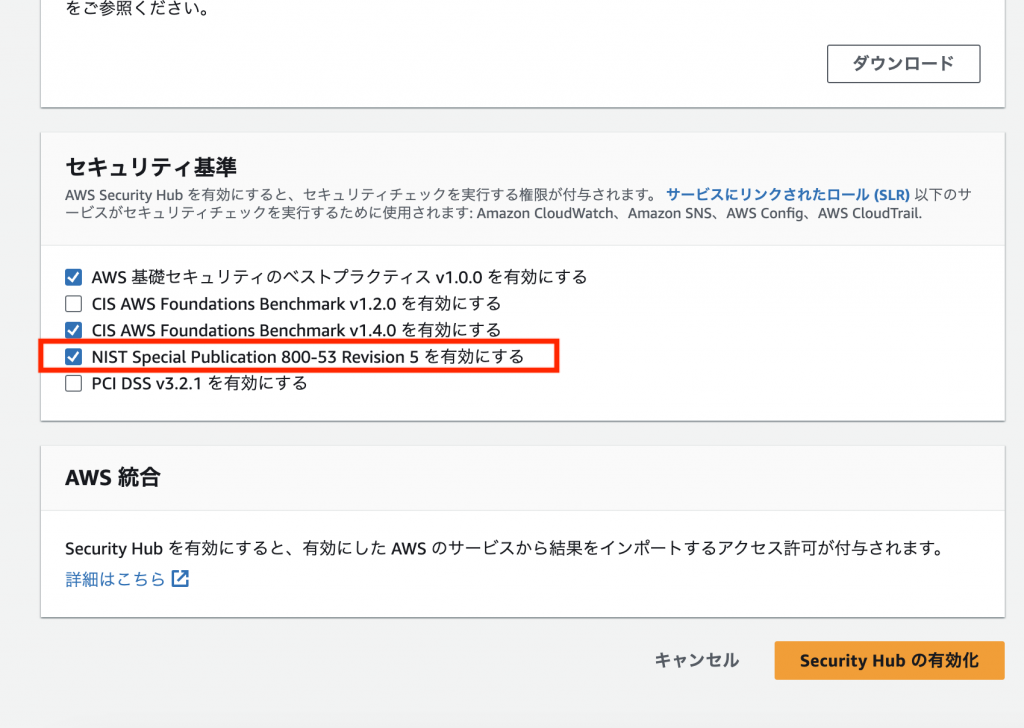

6.2 AWS Security Hubのセキュリティ基準

AWS Security Hubはクラウドセキュリティ態勢管理(CSPM)サービスで、AWSリソースに対してセキュリティのベストプラクティスを自動的かつ継続的にチェックして設定ミスを特定し、セキュリティアラート(検出結果)を標準化された形式で集約し、より簡単にセキュリティの強化、調査、修正することを目的としたサービスです。

セキュリティ基準に基づきセキュリティの設定の不備を発見し検知することが可能で、現在は5つのセキュリティ基準が用意されています。NIST CSFに関係するものとしては、NIST SP 800-53のセキュリティの評価を行うことが可能です。

- NIST Special Publication 800-53 Revision 5

Security Hubも、Config適合パック同様、セキュリティとコンプライアンスの向上を支援するためのサービスではありますが、フルマネージドで簡単に導入ができ運用管理もしやすく、重要度があるためセキュリティ対策の優先順位を決めやすいという特徴があります。セキュリティコントロール自体の無効化やリソース単位でのアラートの抑制の機能などもあり、より柔軟な対応も可能です。業界の標準のフレームワークをベースにして、まずは手軽に始めたいという方にオススメしたいサービスとなります。

Security Hubのセキュリティ基準を使用するか、Configの適合パックを使用するかは、組織の要件によって変わってくることと思いますが、いずれの場合でも、すべて成功になったからといってガイドラインやセキュリティ標準に完全に準拠していることにはならない点は注意が必要です。

Security Hubのコントロールが重点を置いているのは自動化されたセキュリティチェックであり、手動で確認が必要なNIST SP 800-53の要件をサポートしていません。どの項目に準拠しているかドキュメントを必ず参照するようにしましょう。

参考

Security Hub 標準のリファレンス 米国国立標準技術研究所 (NIST) SP 800-53 Rev. 5

https://docs.aws.amazon.com/ja_jp/securityhub/latest/userguide/nist-standard.html

AWS Security Hub が NIST SP 800-53 Rev. 5 のサポートを開始

https://aws.amazon.com/jp/about-aws/whats-new/2023/03/aws-security-hub-support-nist-sp-800-53-rev-5/

7. さいごに

今回はSecurity HubやConfig適合パックの設定の方法など、実際の適応方法ついては触れておりませんが、インターネット上にたくさん情報があるのでそちらを参照いただければと思います。

私自身の経験ですが、セキュリティ対策としてSecurity HubやConfig適合パックなどのツールを使うことはあっても、社内のセキュリティガイドラインやセキュリティ標準を意識していなかったことが多々ありました。そして、実際に社内のセキュリティガイドラインやセキュリティ標準を作成したいと思ったとき、何から始めたら良いかわからないということがありました。

本来であれば自社でリスクアセスメントなどを行い、自社にあったセキュリティ要件であったり、セキュリティ対策などを検討していくべきものかと思いますが、それには一定のセキュリティに対する経験やスキル、要件を1つ1つ決めていくために時間と手間もかかるかと思います。

セキュリティと言っても何からやっていいかわからないというケースでは、まずは既に広く活用されているセキュリティフレームワークやガイドラインをベースに自社のセキュリティ基準を検討していく「ベースラインアプローチ」の手法を実施していくのも良い方法であると思います。

AWS Security Hubのセキュリティ基準やAWS Configの適合パックなどを活用し、自社の環境がセキュリティ標準にどの程度準拠しているかの評価をぜひ行ってみてください。