DNS検証でACMでのSSL/TLS証明書を発行する

従来、ACM (AWS Certificate Manager) でのSSL/TLS証明書発行時にはメールでのドメイン所有者検証が必要でした。これは場合によって、お客様にメールの確認をお願いする必要があったり、メールサーバがない場合にSESを利用してメール受信する必要があったり等、少々面倒な作業でした。

しかし、

https://aws.amazon.com/jp/about-aws/whats-new/2017/11/aws-certificate-manager-easier-certificate-validation-using-dns/

に記載されている通り2017年11月から、DNS設定にCNAMEレコードを書き込むことによるドメイン所有者検証が可能となりました。また、Route 53でドメインを管理している場合にはさらに簡単に検証を行うことが可能となっています。

今回はその手順を記載してみます。

まずAWSコンソールからAWS Certificate Managerのメニューを選択します。

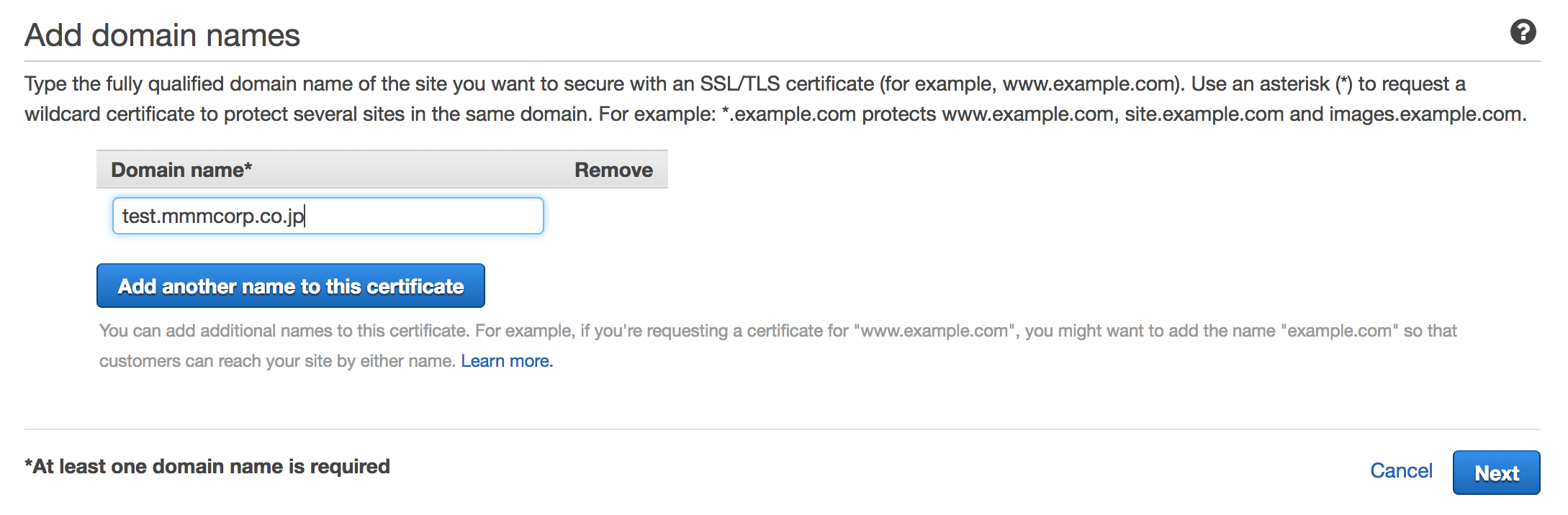

ドメイン名入力

ここは今まで通り、対象のドメイン名を入力します。

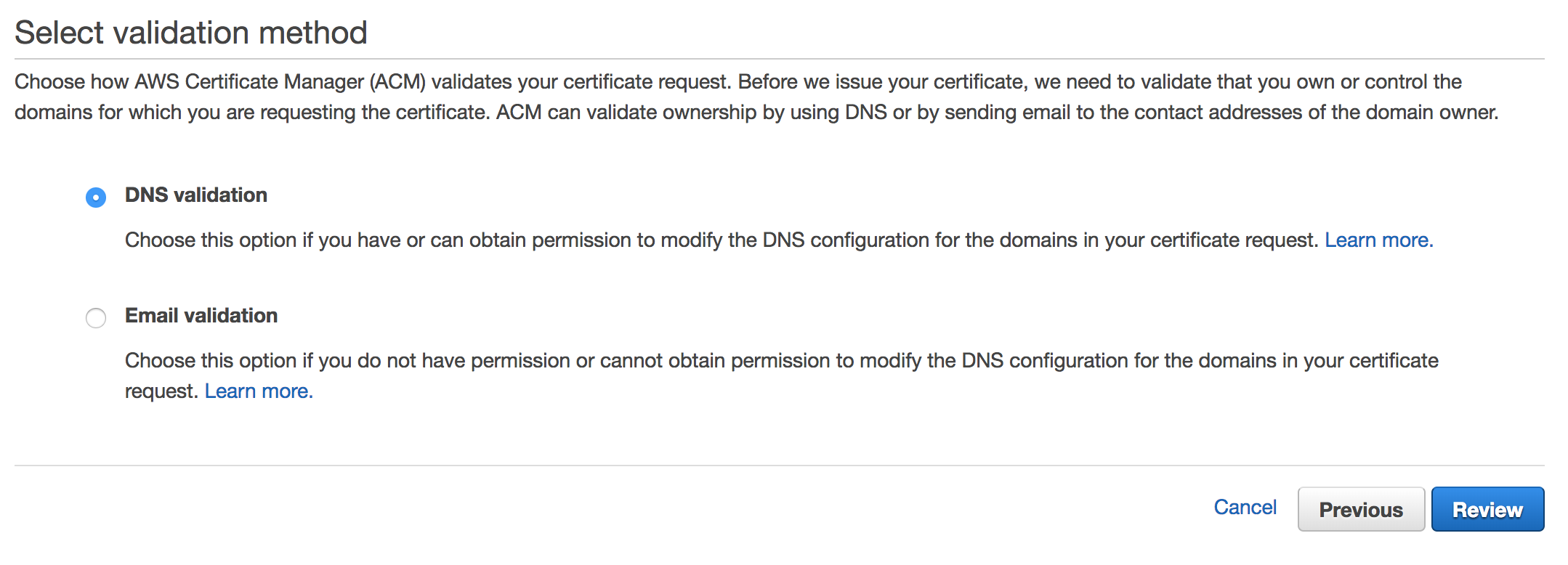

検証方法の選択

この画面が以前と異なるのですが、ドメインの検証方法を選択できるようになっています。従来通りメールでの検証を行う場合には Email validation を選択します。

今回はDNSでの検証を行うため DNS validation を選択します。

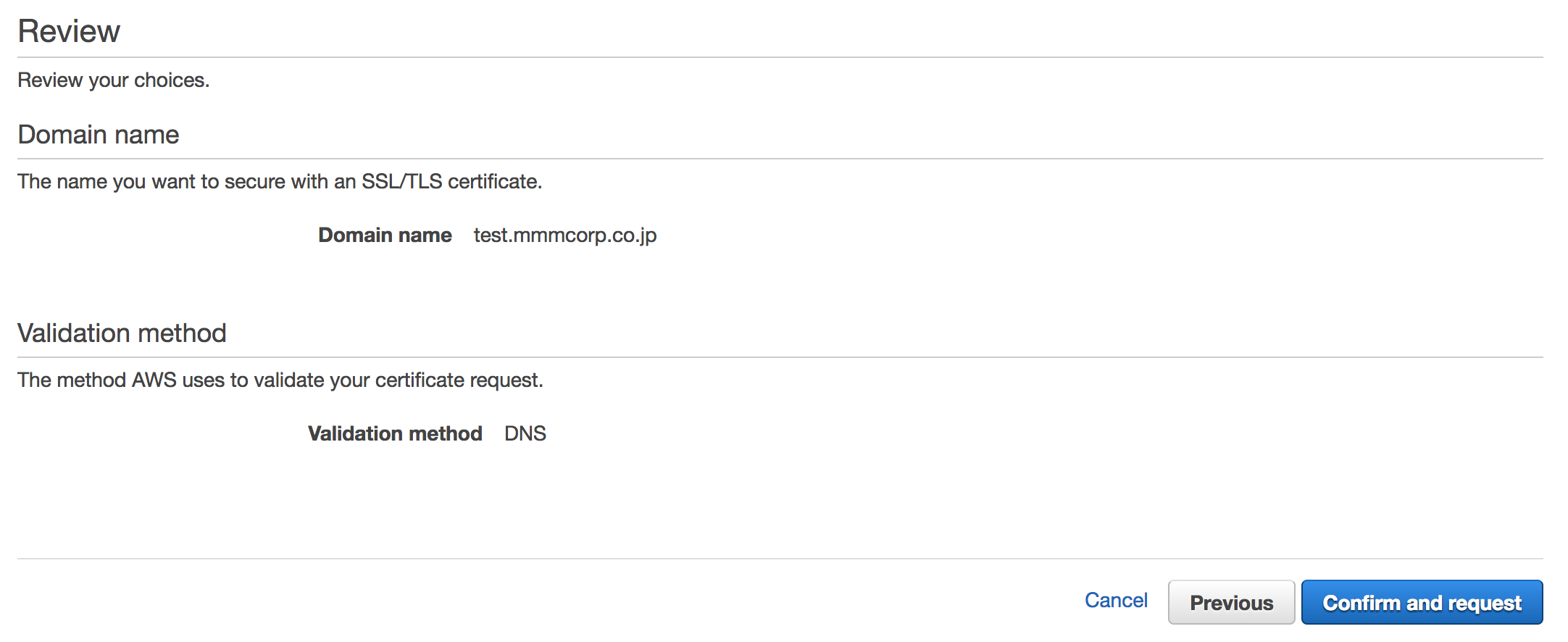

レビュー

内容が問題なければ Confirm and request をクリックします。

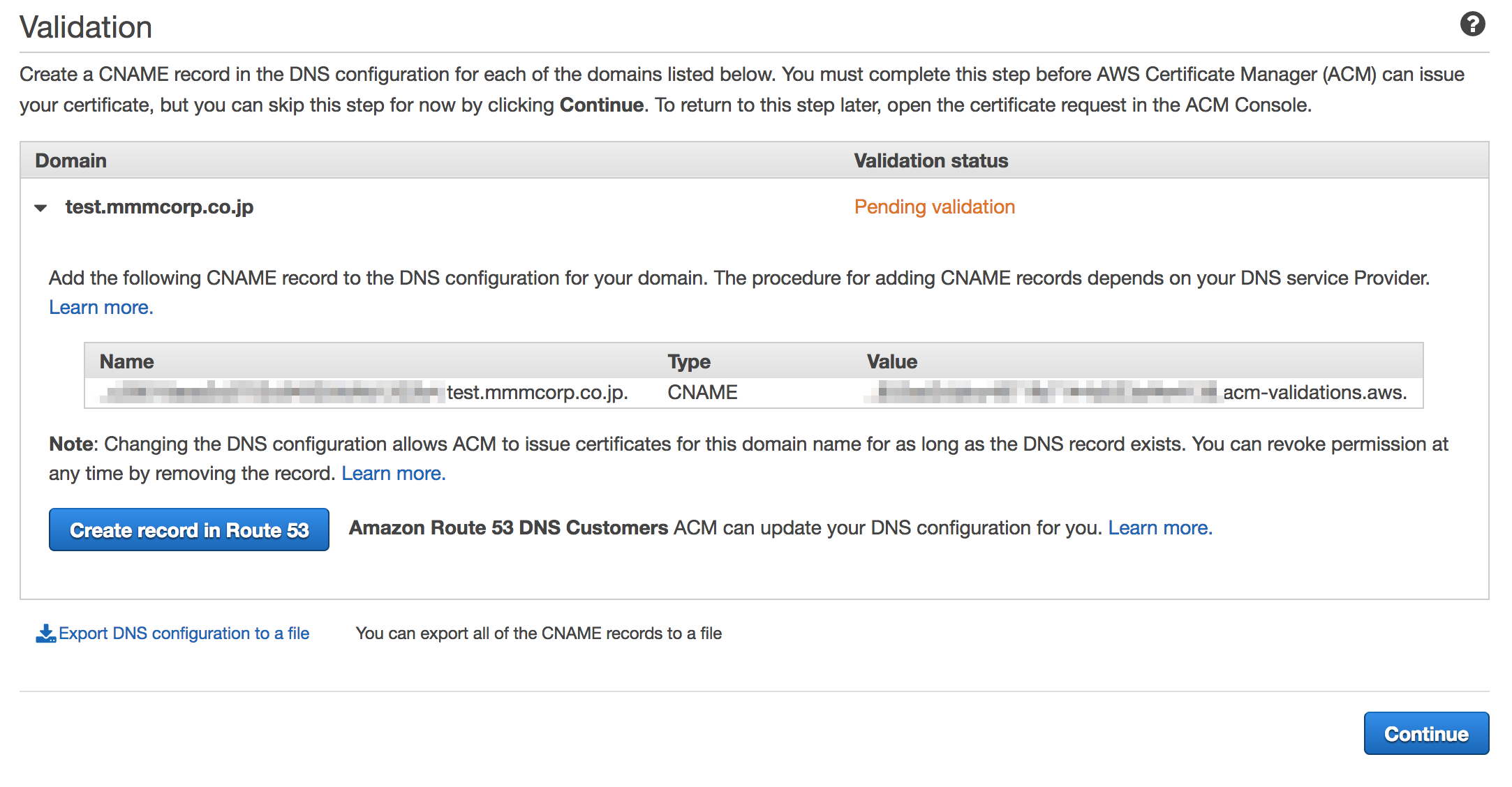

DNS検証

ここで証明書は Pending validation の状態となります。DNS設定で画面に記載されているCNAMEレコードを登録するだけでドメイン検証が完了します。

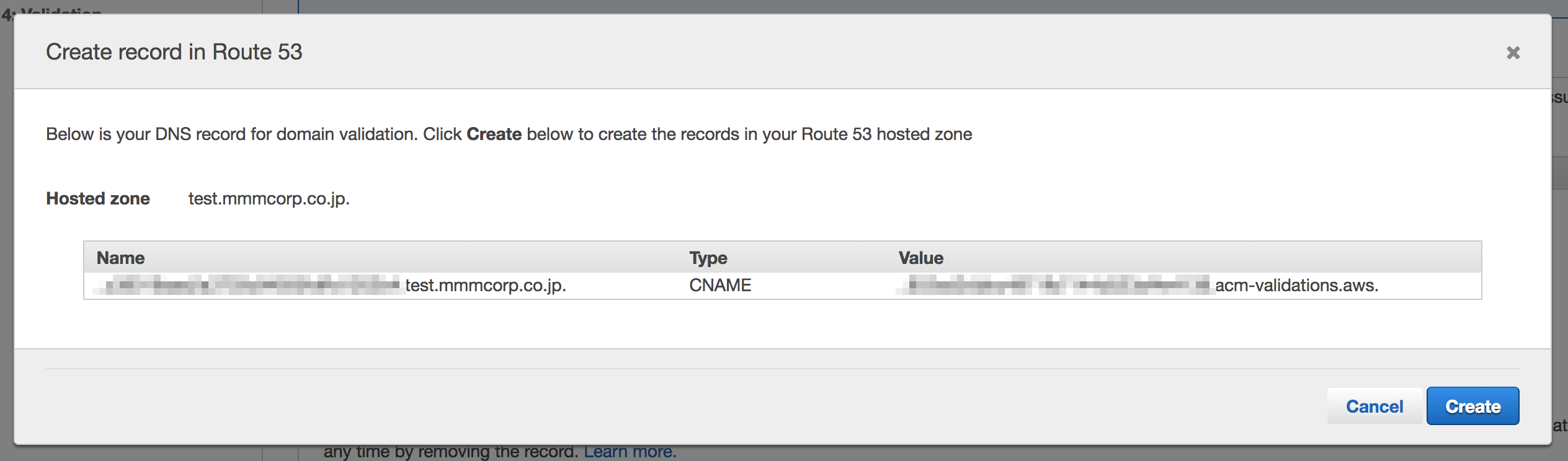

しかし親切なことに、 Create record in Route 53 というボタンがあり、これをクリックすると、

Create をクリックすることでRoute 53のゾーンに自動的にCNAMEレコードが登録されます。

しばらく待つとドメイン所有者検証が完了します。非常に簡単です。

また、登録したCNAMEレコードを残しておけば証明書の自動更新が行われるため、証明書更新の手間も省くことができます。

最近あった事例ですが、メールサーバはお客様が管理しているけれどもドメインはRoute 53で弊社が管理しているお客様で証明書を発行する機会があり、DNS検証を利用して非常に簡単に証明書を発行することができました。今後も活用していきたいと思います。